David S. Wall, profesor de Criminología, Universidad de Leeds.

____

En su comunicado de Carbis Bay, el G7 Anunciado su intención de trabajar juntos para abordar grupos de ransomware. Días después, el presidente estadounidense Joe Biden se reunió con el presidente ruso Vladimir Putin, donde un proceso de extradición Se debatió llevar a los ciberdelincuentes rusos ante la justicia en Estados Unidos. Según los informes, Putin estuvo de acuerdo en principio, pero insistió en que la extradición se recíproco. El tiempo dirá si se puede llegar a un tratado de extradición. Pero si es así, ¿a quién exactamente debería extraditarse y para qué?

El problema para cumplimiento de la ley es que el ransomware, una forma de malware que se utiliza para robar datos de las organizaciones y pedir un rescate, es un pez muy resbaladizo. No solo es un delito combinado, que incluye diferentes delitos en diferentes cuerpos de ley, sino que también es un delito que abarca el ámbito de competencia de diferentes agencias policiales y, en muchos casos, países. Y no hay un delincuente clave. Los ataques de ransomware involucran una red distribuida de diferentes ciberdelincuentes, a menudo desconocidos entre sí para reducir el riesgo de arresto.

Por lo tanto, es importante analizar estos ataques en detalle para comprender cómo Estados Unidos y el G7 podrían abordar el problema. número creciente de los ataques de ransomware que hemos visto durante la pandemia, con al menos 128 incidentes divulgados públicamente que tendrá lugar a nivel mundial en mayo de 2021.

Lo que encontramos cuando conectamos los puntos es una industria profesional muy alejada del libro de jugadas del crimen organizado, que aparentemente se inspira directamente en las páginas de un manual de estudios empresariales.

La industria del ransomware es responsable de una gran cantidad de interrupciones en el mundo actual. Estos ataques no solo tienen un efecto económico paralizante, sino que también billones de dolares en daño, pero el datos robados adquirido por los atacantes puede continuar en cascada hacia abajo a través de la cadena delictiva y alimentan otros delitos cibernéticos.

Lee mas:

Las bandas de ransomware se están desenfrenando; pagarles no ayuda

Los ataques de ransomware también están cambiando. El modelo de negocio de la industria criminal se ha orientado hacia el suministro de ransomware. como servicio. Esto significa que los operadores proporcionan el software malicioso, gestionan los sistemas de pago y extorsión y gestionan la reputación de los “marca”. Pero para reducir su exposición al riesgo de arresto, reclutan afiliados con generosas comisiones para usar su software para lanzar ataques.

Esto ha dado lugar a una amplia distribución del trabajo delictivo, donde las personas que poseen el malware no son necesariamente las mismas que planifican o ejecutan los ataques de ransomware. Para complicar aún más las cosas, los servicios ofrecidos por el ecosistema más amplio del ciberdelito ayudan a ambos a cometer sus delitos.

trambler58 / Shutterstock

¿Cómo funcionan los ataques de ransomware?

Existen varias etapas a un ataque de ransomware, que descubrí después de analizar más de 4000 ataques entre 2012 y 2021.

Primero, está el reconocimiento, donde los delincuentes identifican víctimas potenciales y puntos de acceso a sus redes. A esto le sigue un pirata informático que obtiene «acceso inicial», utilizando credenciales de inicio de sesión compradas en la web oscura u obtenidas mediante engaño.

Una vez que se obtiene el acceso inicial, los atacantes buscan aumentar sus privilegios de acceso, lo que les permite buscar datos organizacionales clave que causarán más dolor a la víctima cuando sean robados y retenidos para pedir rescate. Esta es la razón por registros médicos del hospital y antecedentes policiales suelen ser el objetivo de ataques de ransomware. Los delincuentes extraen y guardan estos datos clave, todo antes de que se instale y active el ransomware.

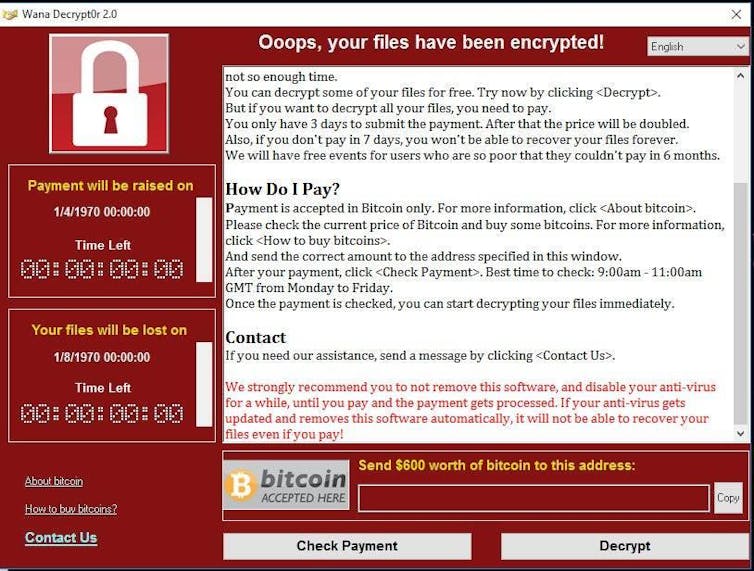

Luego viene la primera señal de la organización víctima de que han sido atacados: el ransomware está implementado, bloqueando a las organizaciones de sus datos clave. La victima es rapidamente nombrado y avergonzado a través del sitio web de filtración de la banda de ransomware, ubicado en la web oscura. Ese «comunicado de prensa» también puede incluir amenazas para compartir datos confidenciales robados, con el objetivo de asustar a la víctima para que pague la demanda de rescate.

TechnoLlama, CC BY

Los ataques exitosos de ransomware hacen que el rescate se pague en criptomonedas, que es difícil de rastrear, y se conviertan y blanquean en moneda fiduciaria. Los ciberdelincuentes a menudo invierten las ganancias para mejorar sus capacidades y pagar a los afiliados para que no los atrapen.

El ecosistema del ciberdelito

Si bien es factible que un delincuente con la habilidad adecuada pueda realizar cada una de las funciones, es muy poco probable. Para reducir el riesgo de ser atrapados, los grupos de delincuentes tienden a desarrollar y dominar habilidades especializadas para las diferentes etapas de un ataque. Estos grupos se benefician de esta interdependencia, ya que compensa la responsabilidad penal en cada etapa.

Y hay muchas especializaciones en el inframundo del ciberdelito. Existen spammers, que alquilan software de spam como servicio que phishers, los estafadores y los estafadores utilizan para robar las credenciales de las personas, y intermediarios de datos que intercambian estos datos robados en la web oscura.

Pueden ser comprados por «corredores de acceso inicial”, Que se especializa en obtener una entrada inicial a los sistemas informáticos antes de vender esos detalles de acceso a posibles atacantes de ransomware. Estos atacantes suelen interactuar con Crimeware-as-a-service intermediarios, que alquilan software de ransomware como servicio y otro malware malicioso.

Para coordinar estos grupos, darkmarketeers proporcionar mercados en línea donde los delincuentes puedan vender o intercambiar servicios abiertamente, generalmente a través de la red Tor en la web oscura. Monetizadores están allí para lavar criptomonedas y convertirlas en moneda fiduciaria, mientras que los negociadores, que representan tanto a la víctima como al delincuente, son contratados para liquidar el monto del rescate.

Este ecosistema está en constante evolución. Por ejemplo, un desarrollo reciente ha sido el surgimiento del “consultor de ransomware”, Que cobra una tarifa por asesorar a los infractores en las etapas clave de un ataque.

Detención de delincuentes

Los gobiernos y las agencias de aplicación de la ley parecen estar intensificando sus esfuerzos para abordar a los delincuentes de ransomware, luego de un año arruinado por sus continuos ataques. Cuando el G7 se reunió en Cornualles en junio de 2021, las fuerzas policiales de Ucrania y Corea del Sur se coordinaron para arrestar a elementos del infame Banda de ransomware CL0P. En la misma semana, nacional ruso Oleg Koshkin fue condenado por un tribunal de EE. UU. por ejecutar un servicio de cifrado de malware que utilizan los grupos criminales para realizar ciberataques sin ser detectado por las soluciones antivirus.

Si bien estos desarrollos son prometedores, los ataques de ransomware son un delito complejo que involucra a una red distribuida de delincuentes. A medida que los delincuentes han perfeccionado sus métodos, los agentes del orden y los expertos en ciberseguridad han tratado de mantener el ritmo. Pero la relativa inflexibilidad de los arreglos policiales y la falta de un delincuente clave (Sr. o Sra. Big) para arrestar, siempre pueden mantenerlos un paso por detrás de los ciberdelincuentes, incluso si se llega a un tratado de extradición entre Estados Unidos y Rusia.![]()

Este artículo se vuelve a publicar desde La conversación bajo una licencia Creative Commons. Leer el artículo original.

____

Aprende más:

– Nueva ronda de Crypto FUD entrante como US Gunning para la represión de ransomware

– La víctima de pirateo de Bitcoin Ransomware piratea a los piratas informáticos

– Víctima picada por BTC 22 cuando los estafadores DoppelPaymer reclaman la última víctima

– Hack obliga a la compañía de viajes a pagar USD 4.6 millones en Bitcoin Ransom

– Hackers atacan a Telecom Argentina y exigen USD 7,5 millones en Monero

– El Tribunal del Reino Unido congela una cuenta de Bitcoin vinculada a ransomware en Bitfinex